Contenus de l'Article

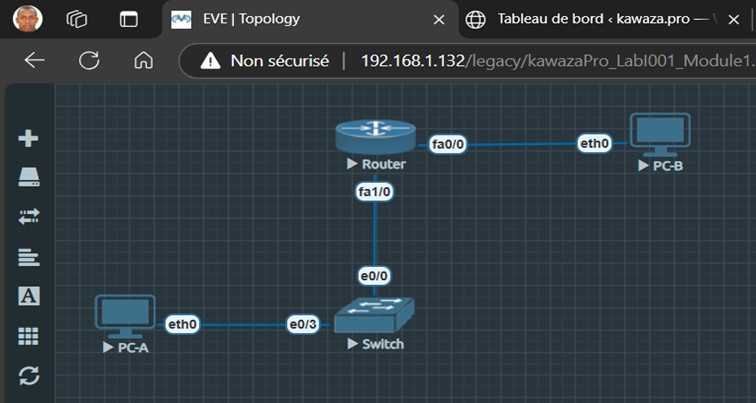

ToggleKawaza_LabI-02_Cisco CCNA_Module1 : Création d’un réseau avec un routeur et un commutateur

Scénarios et pratiques :

Dans cet atelier, nous allons apprendre à :

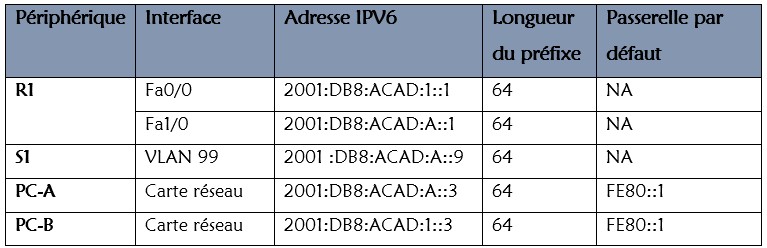

- Configurer les hôtes et interfaces avec des adresses IPv6.

- Comprendre comment un routeur rejoint le groupe de multidiffusion « tous routeurs ».

- Utiliser les commandes show pour visualiser les adresses de monodiffusion et de multidiffusion IPv6.

- Vérifier la connectivité de bout en bout à l’aide des commandes ping et traceroute.

Ce guide pratique vous permettra de mieux gérer et optimiser vos configurations IPv6 en toute confiance.

1re partie : Configurer les adresses IPv6 sur les périphériques réseau.

- Étape 1 : Configurez l’équipement pour qu’il corresponde à la topologie du réseau.

- Étape 2 : Configurez les paramètres de base du commutateur et du routeur.

- Étape 3 : Attribuez manuellement les adresses IPv6

Remarque : L’étape 2 a été expliquée en détail dans un article précédent. Vous pouvez y accéder en suivant ce lien : cliquez ici pour les paramètres de base du commutateur et ici pour les paramètres de base du routeur.

2e partie : Chiffrement des communications

Étape 1 : Configurer l’interface virtuelle de gestion

- Créez le VLAN 99 sur le commutateur et nommez-le Management.

- Configurez l’adresse IPV6 de l’interface de gestion du VLAN 99, comme indiqué dans la table d’adressage, puis activez l’interface.

- Attribuez les ports e0/0 et e0/3 au VLAN 99 sur le commutateur.

Étape 2 : Définissez le nom de domaine sur kawaza.pro

Étape 3 : Activer l’accès distant : Configurez SSH pour une gestion sécurisée:

- Des clés sécurisées sont nécessaires pour chiffrer les données. Générez des clés RSA en spécifiant une longueur de 1024

- Créez l’utilisateur admin en lui attribuant kawaza comme mot de passe.

- Configurer les lignes VTY pour vérifier les informations de connexion dans la base de données et pour autoriser uniquement l’accès à distance SSH. Supprimez le mot de passe existant pour les lignes vty

- Vérification de l’implémentation SSH

Étape 4 : Configurer la sécurité des ports (Port Security) :

- Configurez le niveau maximum, de sorte qu’un seul périphérique puisse accéder au port e0/3

- Sécurisez les ports de sorte que l’adresse MAC d’un périphérique soit apprise de manière dynamique et ajoutée à la configuration en cours.

- Définissez la violation de sorte que le port e0/3 ne soit pas désactivé en cas de violation, mais que les paquets soient abandonnés s’ils proviennent d’une source inconnue.

- Désactivez tous les ports inutilisés restants. Indice : utilisez le mot-clé range pour appliquer cette configuration à tous les ports simultanément.

3e partie : Afficher les informations sur les périphériques (Surveillance et maintenance) et Vérifier la connectivité de bout en bout

Étape 1 : Vérification des configurations « show running-config »

Étape 2 : Statut des interfaces « show ipv6 interface brief »

Étape 3 : Table ARP : Vérifiez les correspondances entre adresses MAC et IP « show arp »

Étape 4 : Table des adresses MAC « show mac address-table »

Étape 5 : Sauvegarder la configuration « copy running-config startup-config »

Téléchargez le Support PDF Complet !

Pour des explications détaillées, des schémas, et l’ensemble des configurations de notre laboratoire, n’hésitez pas à télécharger le support PDF. Ce document contient toutes les informations nécessaires pour reproduire et comprendre chaque étape en profondeur.

Soutenez notre travail

Ces ressources gratuites représentent des heures de travail. Si vous appréciez notre contenu et souhaitez nous aider à en créer davantage, envisagez de faire un don. Chaque contribution, même modeste, fait une réelle différence.

Confirmation de téléchargement

Vous êtes sur le point de télécharger un fichier PDF contenant les configurations détaillées de notre laboratoire. Souhaitez-vous continuer ?