Contenus de l'Article

ToggleEVE_NG : Lab-04 : Maîtrise de DTP, VTP et des VLAN Étendus

Objectifs du Travaux Pratiques

Partie 1 : Fondation & Rappel :

Prérequis : Cet atelier pratique s’appuie sur une infrastructure déjà déployée. Assurez-vous de maîtriser les concepts de configuration de base des commutateurs Cisco avant de commencer.

Partie 2 : Automatiser les Interconnexions avec DTP

Configurer et observer le protocole DTP en action pour permettre aux commutateurs de négocier et d’établir automatiquement des liaisons trunk. Cette étape vise à éliminer la configuration manuelle et à garantir des interconnexions fiables et cohérentes.

Partie 3 : Centraliser la Gestion des VLAN avec VTP

Mettre en place un domaine VTP pour synchroniser la base de données VLAN sur l’ensemble du réseau. Vous apprendrez à propager des modifications de VLAN de manière centralisée depuis un serveur VTP, assurant ainsi une cohérence opérationnelle et une gestion simplifiée.

Partie 4 : Étendre la Segmentation avec un VLAN Étendu

Créer et propager un VLAN étendu (ID > 1005). Cette compétence est essentielle pour concevoir des réseaux à grande échelle, comme ceux des campus ou datacenters modernes, où le nombre de VLAN standard est insuffisant.

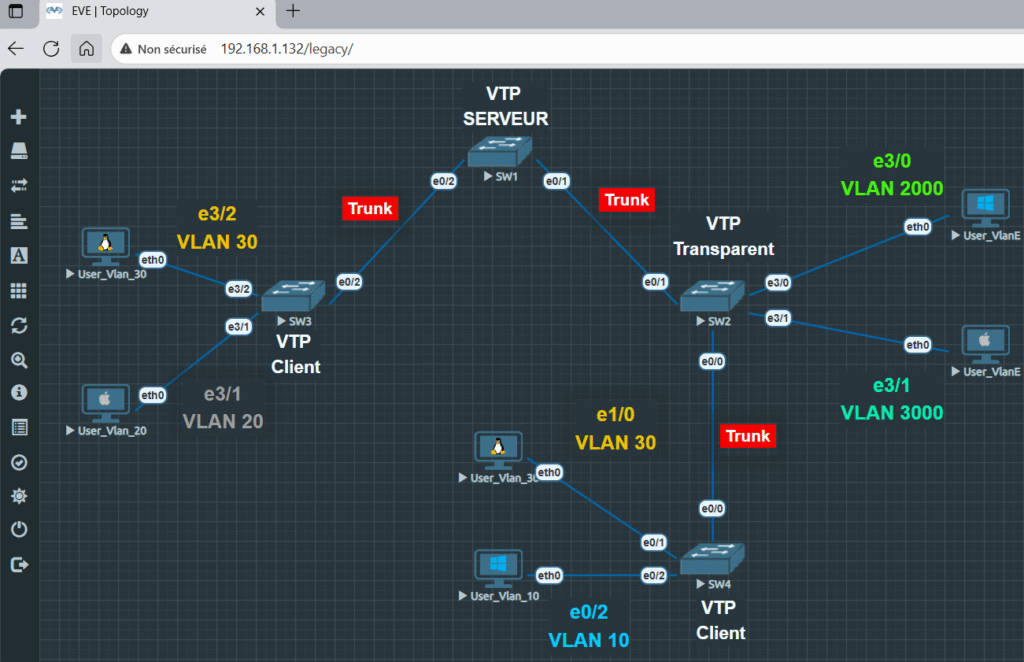

Contexte/scénario

Dans un environnement réseau d’entreprise évolutif, la gestion manuelle des VLAN sur chaque commutateur devient rapidement un frein à l’agilité, source de complexité et de risques d’erreurs.

Ce TP s’inscrit dans la continuité de la configuration initiale des commutateurs (cf. Configuration Initiale d’un Switch Cisco) pour vous guider dans la mise en œuvre d’une infrastructure commutée automatisée et centralisée. Nous aborderons trois piliers essentiels pour l’évolutivité :

- DTP (Dynamic Trunking Protocol)pour l’automatisation des liaisons trunks.

- VTP (VLAN Trunking Protocol) pour une gestion centralisée des VLAN.

- Les VLAN étendus pour repousser les limites de la segmentation logique.

L’objectif est de transformer une infrastructure de base en un réseau résilient, facile à administrer et prêt pour la croissance.

Bonus:

- Stratégies de Sécurité Fondamentales

- Gestion du Numéro de Révision : Priorité Absolue

- Architecture Sécurisée avec VTP Version 3

- Stratégie de Segmentation des Domaines

- Plan de Secours et Récupération

- Commandes de Vérification de Sécurité

- Stratégie de Contrôle d’Accès

Téléchargez le Support PDF Complet !

Pour des explications détaillées, des schémas, et l’ensemble des configurations de notre laboratoire, n’hésitez pas à télécharger le support PDF. Ce document contient toutes les informations nécessaires pour reproduire et comprendre chaque étape en profondeur.

Soutenez notre travail

Ces ressources gratuites représentent des heures de travail. Si vous appréciez notre contenu et souhaitez nous aider à en créer davantage, envisagez de faire un don. Chaque contribution, même modeste, fait une réelle différence.

Confirmation de téléchargement

Vous êtes sur le point de télécharger un fichier PDF contenant les configurations détaillées de notre laboratoire. Souhaitez-vous continuer ?